对小米论坛泄露数据的一次分析 密码成功破解率高达37.8%

对小米论坛泄露数据的一次分析 密码成功破解率高达37.8%

猪猪侠 (A) | 2014-05-14 13:20

泄露数据的条数 8281387条

具体被脱裤时间 2012-06-15 14:08

开始被传播时间 2014/5/13 15:51

上传百度盘时间 2014-5-13 21:29

密码破解成功率

取样记录数:1000 条

取样成功数:378 条

取样成功率:37.8%

数据被打包时间为:2014/5/13 15:51,本次测试将取样1000条密码为样本进行破解;

破解算法:md5(md5($pass).$salt)

通过打包时间来选取开始id:5/13 15:51 5131551

SELECT id,`password` FROM `xiaomi_com` WHERE id > 5131551 LIMIT 0,1000

得到的密码HASH如下:

id password

5131552 2e46e68c4acfbf7bc1c23e01b07c60d8:b504fa

5131553 066c8a9f3ce2e47753ce7d42594d1846:ca2432

5131554 f7bf4b4913ce7112611cdac6dce63fcc:9e23e4

5131555 f13194ec40f716fb01484b6974baaecb:6aa615

5131556 36436c06304ff9fd0968766677add251:a0902b

5131557 c46af52a95e52678d69605765876cdce:db813a

5131558 c629c03f0a0a9511ec18fe98151b3b54:065eac

5131559 e9c8a2f4ddea6ad792c21f6b7d1c7171:4157c9

5131560 1d1390dcd2228377ea14aecedbfd06f2:5cb259

5131561 92eada81d2428f2644cca2927449cbb1:a3ecba

5131562 1fe7968a660fdb124d16e82c9f66a3dd:4c371d

5131563 5e0907d4ceac1de709e9c32943df2817:6d50ea

5131564 04d0450f5e7618f7276c882fa13e518a:f213e3

5131565 cc7e0baf08c5b30ab502c7b99e4f2878:bb1ef0

5131566 e938e41e51c75d101ac12c925cd2ce4f:3df167

5131567 f885dee82e95174a3d32d8c4e0c9527b:9dd0ee

5131568 6578f63f7768f8cdcf8bd4b97d3e839d:b90fcd

5131569 cd628122182e2fe53218976e2d6372a5:d59b2b

5131570 ea85bd09dafa13b8109b02672163d031:a72128

5131571 66669b3a6c1211590bbf730211f6532c:0b9679

5131572 343aa9b67ccfd6766762188b1e21bd76:79518e

5131573 31c8b5d4bdc4e20e7a24bd08946c3792:b5ca60

5131574 04e8d109a2336f0c4f5e490c62cf8601:1a8f30

5131575 8aafd2470579fe7b51e9a3c55a1b237b:033f78

5131576 3e26517db60211dcc61f3859b7c4358d:fddee6

5131577 9e0ad4bc2980ab9828b5a0adf228a0d4:9e24e4

.

.

.

5132546 0139b9805a8d7dbb60e87a7c9906bb61:e08f2d

5132547 3a3ee1c3a35ef7727409ab4dfa21ae09:e21ca7

5132548 499b57baf74c28c0d6d243ebeba3b430:8826c1

5132549 51d9f8a19b5e5b34a9d76d7f1a33285d:bef695

5132550 fd2f735cda000097cbb9593c593f25aa:1a63a1

5132551 5ddad19447fafda7a52c55a0f87b93b2:e97998

破解样本记录

http://wydrops-wordpress.stor.sinaapp.com/uploads/2014/05/xiaomi_1000_test.txt

破解成功记录

http://wydrops-wordpress.stor.sinaapp.com/uploads/2014/05/xiaomi_1000_success.txt

被传播时间

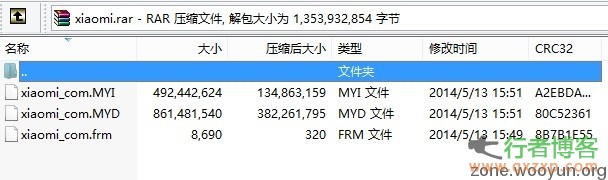

通过匿名骇客泄露在百度网盘的地址,获得一份xiaomi.rar用于研究,内容为mysql原始数据文件

小米数据下载地址:http://www.qxzxp.com/4756.html

如上图:我们可以得出该数据的具体传播时间。

被脱裤时间

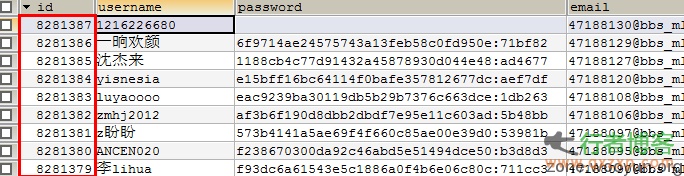

分析被泄露的原始数据库,倒序排列id,

得到最后注册的会员信息:{username:1216226680}{id:8281387}

http://home.xiaomi.cn/home.php?mod=space&username=1216226680

事件真正的影响

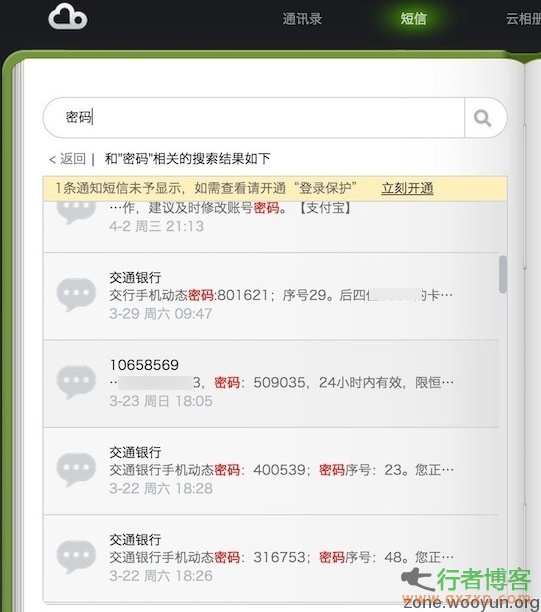

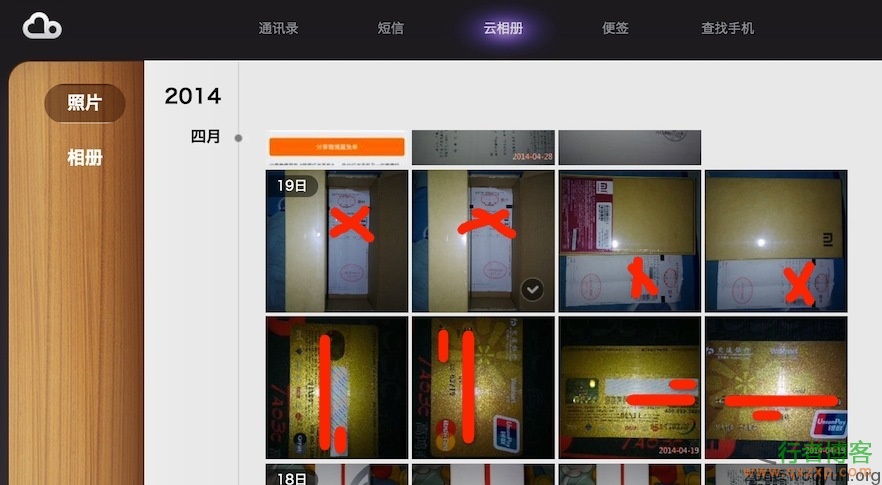

这个事件真正的影响在云,不在数据的新旧,比如目前看到的流传的危害截图(用户数据被同步到云)

信用卡号、姓名、有效期、CVV2全部泄漏,手机使用者知道么?

…你能想到的手机可能出现的隐私都可能被泄漏,改密码目前是唯一的解决方案。

5月13日 23:13点,微博上有热心网友爆料称:小米论坛的用户数据库在黑客界传播,大概800W数据,多为13年左右的老数据。http://weibo.com/1898506183/B49HFrvVx

结论就是:

虽然密码HASH是salt与md5加密后的,但是简单的密码仍然可能被迅速破解,模糊统计概率是 37.8% 可被迅速破解(由于数据泄漏导致可能有大概 313W 用户有直接被黑客攻击的风险)。

另一个结论就是今后请大家警惕手机云中自己敏感的数据安全!

原创文章转载请注明:转载自 七行者博客

本文固定链接: https://www.qxzxp.com/4747.html

七哥 如何做到批量破解的

2014-10-01 01:15请问下怎么打开下载的数据库文件啊

2014-05-21 15:59打开工具下载地址:http://www.qxzxp.com/4756.html

2014-05-21 17:15