-

记一次绕过垃圾防注入系统过程

今天无聊在帮一个站做渗透测试的时候,旁注找到一个asp企业站,asp好站拿点嘛,所以还是非常开心的,其中一个asp站,有这样的链接: http://www.xxx.cn/news_list.asp?news_id=1165 目测一般都有漏洞,加个单引号看看,啪地弹出一个框,尿都吓出来了 现在好多的ASP网站由于都存在注入等问题,于是都装备了这种先进的注入系统,所以你一般看到有反注入系统的站后面都是存在...阅读全文阅读全文

-

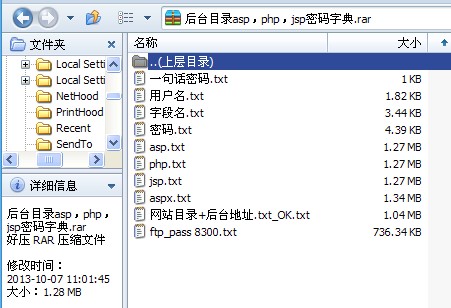

网站注入大全关键字

inurl:asp?id= inurl:Article_Print.asp? EnCompHonorBig.asp?id=随便加个数字 showproduct.asp?id=随便加个数字 inurl:ManageLogin.asp EnCompHonorBig.asp?id= 随便加个数字 inurl: (asp?=数字) inurl: (php?=数字) inurl:Article_Print.asp? site 指定网站 inurl:Article_Print.asp? NewsInfo.asp?id= ShowNew.asp?Id= ShowNews.asp?Id= Show.asp?Id= Google dorks sql ...阅读全文

-

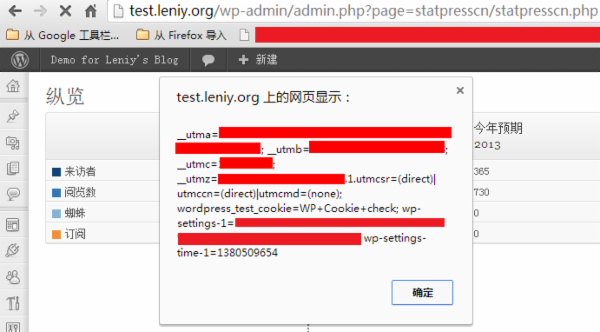

织梦dedecms变量覆盖漏洞的利用方法

最近的那个dedecms变量覆盖漏洞,最后可以控制全局变量,但不能完全控制 $GLOBALS[$v1] .= $v2; 注意这里是递加的,是在已初始化的全局变量内容上再递加内容。 现在已公开的漏洞利用方法是控制cfg_dbprefix全局变量里的数据库表前缀,然后再用ExecuteNoneQuery2点进行SQL注 入。不过这个点只能update,要直接GET WEBSHELL,需要mytag表中已经有记录,再update normbody字段...阅读全文