-

良精南方后台简单拿shell

首先必须要先登入管理后台。 进入后台管理后,在网站地址后面加上 admin/southidceditor/admin_style.asp 这是良精南方的远程编辑器路径。 如:http://www.xxx.com/admin/southidceditor/admin_style.asp OK是不是看到了我们大家比较熟悉的ewebeditor编辑器界面了。 然后后面就不用多说了吧,随便找一个样式在图片那里加上 asp 点击预览,上传大马,如点击上传图片没有...阅读全文

-

phpwind后台getshell方法

在phpwind后台上传插件处,可以上传一个包含php木马的phpwind标准格式插件安装包,并可getshell. 一、先制作一个安装包,需要包含一个manifest.xml文件和一个php一句话(此处文件名为php.php)。 manifest.xml代码如下: <?xml version="1.0" encoding="gbk"?> <manifest> <application> <name>getshell</name> <alias>getshell</...阅读全文

-

收集比较全面的各大建站数据库及默认密码

/data/dvbbs7.mdb 动网论坛数据库 /databackup/dvbbs7.mdb 动网论坛数据库 /bbs/databackup/dvbbs7.mdb 动网论坛数据库 /admin/data/qcdn_news.mdb 青创文章管理系统数据库 /data/qcdn_news.mdb 青创文章管理系统数据库 /firend.mdb 交友中心数据库 /database/NewCloud6.mdb 新云管理系统6.0数据库 /database/PowerEasy4.mdb 动易网站管理系统4.03数据库 /blogdata/L-BLOG.m...阅读全文

-

分享网上收集的一些MySQL注入load_file常用路径

在网上收集了一些关于mysql注入中常见的load_file路径,共享给基友们。 WINDOWS下: c:/boot.ini //查看系统版本 c:/windows/php.ini //php配置信息 c:/windows/my.ini //MYSQL配置文件,记录管理员登陆过的MYSQL用户名和密码 c:/winnt/php.ini c:/winnt/my.ini c:\mysql\data\mysql\user.MYD //存储了mysql.user表中的数据库连接密码 c:\Program Files\RhinoSoft.com\Serv-U...阅读全文

-

总结一些上传漏洞利用方法

1.直接上传asp asa jsp cer php aspx htr cdx 格式的木马,不行就利用IIS6.0解析漏洞”:1.asp;1.jpg/1.asp;.jpg/1.asp;jpg/1.asp;.xls 2.上传图片木马遇到拦截系统,连图片木马都上传不了,记事本打开图片木马在代码最前面加上gif89a,一般就能逃过拦截系统了。 3.上传图片木马把地址复制到数据库备份里备份成asp木马,有时不成功就利用IIs6.0解析漏洞尝试突破。 4.上传图片...阅读全文

-

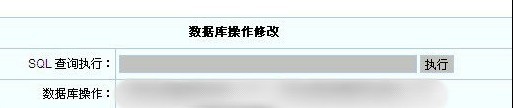

Access数据库导出一句话拿shell方法

实用环境,在Access后台其他方法不能拿到webshell 但是后台有SQL语句查询执行,就可以直接access导出一句话拿webshell了 不过需要知道物理路径才能导出,利用IIS的解析漏洞导出EXCEL文件拿到webshell,因为ACCESS数据库不允许导出其他危险格式。 至于怎么拿到物理路径就看你自己发挥了,报错或备份路径等。 逐一执行以下语句就可以导出一句话了 第一句代码 create table cm...阅读全文

-

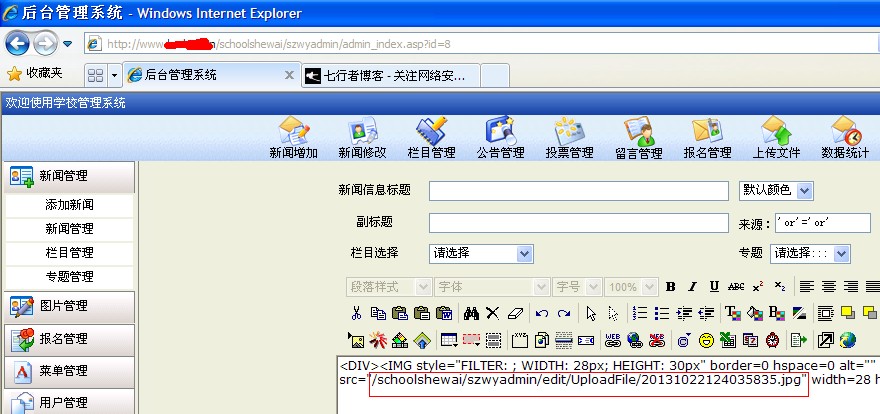

利用关键字后台批量拿shell

google:关键字:inurl:szwyadmin/login.asp 打开任意一个搜索结果,打开后台登录界面后,在地址栏中全部替换成下面代码: javascript:alert(document.cookie=”adminuser=”+escape(“‘or’=’or'”));javascript:alert(document.cookie=”adminpass=”+escape(“‘or’=’or'”));javascript:aler...阅读全文