phpcms v9前台上传头像getshell

phpcms v9前台会员中心上传头像可getshell。最开始是11月27号,突然看到一枚补丁。说是前台上传头像可getshell.立马被吸引住了。通过两份补丁的对比,发现在处理压缩包的过程中出现了一段删除当前文件夹下的全部文件夹。然后就菊花一紧。通过通读代码,发现上传的过程是

用户上传头像—通过flash里面的js把当前的头像处理成三张不同的格式,然后压缩

用户点击保存的时候把当前的压缩包直接上传的解包的位置,然后把图像释放出来。然后删除临时文件

利用过程就出来了,上传图片,然后在点击保存的时候进行抓包。然后发送的内容为自己的。

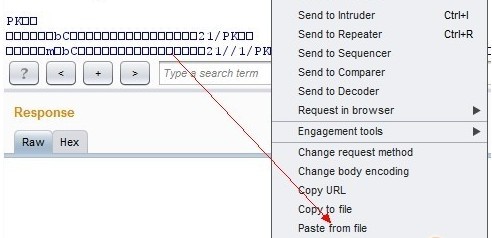

常用的就是burp,把包的内容给清理掉.替换为自己的,构造包的内容为带文件夹的。然后上传就可以了。

一﹑利用过程

头像上传

选择特定的 zip 压缩文件 点击 forward 即可

然后 shell的 目录为 phpsso_server/uploadfile/avatar/1/1/1/21/1/info.php

红色值为 个人id 根据burp 返回的数据可以看到

二﹑漏洞分析

phpsso_server\phpcms\modules\phpsso\index.php

原创文章转载请注明:转载自 七行者博客

本文固定链接: https://www.qxzxp.com/4325.html